Merhaba

Bu sene Black Hat Europe – 10 – 13 Kasım 2015 tarihlerinde Amsterdam şehrinde gerçekleşti. Bünyesinde Sr. Pentester olarak çalıştığım SONY Global Information Security Team’den ekip manager’ımız olan Özhan ŞİŞİÇ vasıtası ile Black Hat Europe’a katıldık.

Organizasyon

Tüm Black Hat süreci boyunca beni sanırım en çok etkileyen kısım organizasyonel detaylardır. Öncelikle Amsterdam ve RAI meydanından biraz bahsetmek isterim. Şehrin merkezine oldukça yakın bir yerde, büyük bir meydan düşünün. Meydanın yanında ise belki 2-3 Black Hat’e eş zamanlı olarak hizmet verebilecek büyüklükte konferans binası.

Yandaki resim bahsettiğim RAI meydanı. Dışarıya kavis yapan gri bina ise Black Hat’in gerçekleştirildiği konferans salonu. Salona başta bisiklet, sonra yürüme ve en son olarakta metro ile ulaşabilmek mümkün. Bizim tercihimiz ise, tüm avrupa şehirlerinde tercih ettiğim gibi yürümek oldu. Meydana yaklaştığımızda bir çok büyük bina gördük ve bir anlığına “Ne yapıyoruz şimdi ?” dediğimiz oldu. Tam o sırada ise meydanda ki dev ekranda “Black Hat Conf XXX” gibi bir bildiri geçti.

Böylece resimde ki binaya yönlendik. Binaya yaklaştığımızda ise bizi Black Hat afişi karşıladı. Yapmasan olmaz!‘lardan birisi olan Black Hat afişi ile resim çektirme olayını da yazının kapağında gördüğünüz üzere tamamlamış olduk.

İçeriye konferans badge’lerimizi almak üzere girdik. İlk dikkat çeken şey konuşmacı ve katılımcı kayıt masalarının birbirinden ayrı oluşuydu. Katılımcı kayıt masası dediğime bakmayın, email adresinizi girip authentication’ınınızı tamamlamanız için hazır halde bekleyen 10 tane bilgisayarın olduğu yan yana bitişik bir çok masa düşünebilirsiniz. Kısa bir zaman sonra Black Hat çantası, badge ve bilgilendirmeler ile süreci 5 dakika içerisinde tamamladık. Altı çizilerek söylenen bilgi ise, Eğer badge’inizi kaybedersiniz tekrar bilet almanız gerekecektir! cümlesiydi. Bir tür replay attack‘ın önüne geçilmek istendiği aşikardır :-)

Tüm bu süreçte beni en çok şaşırtan ise, girişin alt katında olan mont ve bavullarınızı bırakabileceğiniz organizasyona ait resmi bir hizmetin ücretsiz veriliyor olmasıydı. Zira Amsterdam tarımı ve rüzgar gülleri ile kendisinden söz ettiren bir şehir. Buda son derece yağmur ve rüzgar demek! Etkinlik alanı ve salonlar ise t-shirt ile gezebileceğiniz sıcaklıkta. Dışarı içinse mont bile yetmeyebilir :-) Bu nedenle bahsettiğim bu hizmet bence son derece önemliydi.

Sponsorlar

Etkinlik alanı aslında iki temel kısma ayrılmış durumda. Sponsor alanı ve sunum odaları. Sponsor alanı genel olarak şu birimlerden oluşmakta; stand ve sponsor firmalara özel oturum gerçekleştirme odası, Arsenal standları , ücretsiz sıcak-soğuk ve alkollü içecekler, ufak tefek kek vb ikramların olduğu büyük bir salon.

Yukarıdaki resim iki sunum arasında olan kalabalığı gösterecektir. Zaten Black Hat 2015 1.400 kişinin katılımı ile gerçekleşti.

Sponsorlara ait oturumlar benim gibi teknik tarafta olmayı seven arkadaşlar için pek rahatsız edici bir durum. Buna en güzel çözüm ise etkinlik alanının içerisinde kurulmuş olan 50 kişilik sponsor session room olmuş. İçerisine adım atmadığım ama dışarıdan içerisinin gözüktüğü bu şeffaf odada şirketler ürünlerini/çözümlerini anlattılar.

Öte yandan, sponsor standları hediyeler ile doluydu. Sanırım yazlık t-shirt ihtiyacım karşılanmış oldu. Tabi tüm bunların yanında firmaların ürünleri hakkında detaylı ve darlayıcı sorular sormadım değil. Özellikle eski çalıştığım firma olan Prodaft’ta gerçekleştirdiğimiz USTA projesinin benzerlerini gördüm, gördüğüm gibi de detayları tartıştık. Öte yandan Veracode ve Checkmarx standlarında da gerçekten hatrı sayılır vakit geçirdiğimi söyleyebilirim. Tabi son olarakta rapid7’da ki arkadaşlar ile uzun uzun muhabbet ettik. Kendi patronlarını onlara şikayet etmişliğim var :-) Sanırım en güzel stand hediyesi de Yubico firmasından aldığım 2FA auth Yubikey’idir.

Sunumlar ve Arsenal

Malesef Black Hat’in 1. gününün ilk 2 sunum round’unu kaçırmak zorunda kaldım. İlk turda “Breaking Access Controls with BLEKey”, ikinci turda ise “Even the LastPass Will be Stolen, Deal with it!” sunumlarına katılmaya karar vermiştim. Lakin tüm Black Hat seyahati sadece konferans değil, belirli iş toplantıları da içermekteydi. Neyse ki en azından yarım gün içerisinde bu işleri bitirmiş olduk. İlk turda ki oturumu iş arkadaşımdan, ikinci tur oturumunu ise Mike isimli amerikalı bir arkadaşımdan detaylıca dinledim. ( Sunum başlıkları listesi https://www.blackhat.com/eu-15/schedule/briefings-13.html )

Bana siber güvenlik alanında çalışıyor olmanın öğrettiği bir şey varsa oda “Çinli ve Japonyalı araştırmacıların sadece paper’ları okunmalı, sunumları tam bir facia.” olduğudur. İlk günün üçüncü tur sunumlarından AndroBugs Framework‘ü dinlemek istiyordum ama sunumu gerçekleştirecek kişinin Yu-Cheng Lin olmasından ötürü Arsenal standlarını gezmeye karar verdim.

Black Hat Arsenal standları, araştırmacılar tarafından geliştirilmiş olan güvenlik odaklı araç/gereçlerin demolar ile sunulduğu bir yer. Başka süreçler sayesiyle yüz yüze tanışıp 2 gün muhabbet etme fırsatımın olduğu Dinesh Shetty’in, “Android Insecurebank” isimli Arsenal standını ziyaret ederek kendisinin çalışmalarını dinledim.

Yine ilk günün dördüncü turunu ise cryptography alanında bir sunum dinlemeye karar verdim. “Unboxing the White-Box: Practical Attacks Against Obfuscated Ciphers” isimli sunumu dinledim. Geçmiş yıllarda gerçekleştirilen hardware bazlı side-channel attack’ları software üzerinde uygulamayı hedef almış akademik bir çalışmanın sunumu oldu. Gerçek hayatta private key’in DES algoritmasının kendisinde gizlendiği bir white-box crypto yaklaşımını barındıran binary’in olması kuvvetle imkansız olduğu için, güzel ama …! dediğim bir sunumdu.

İlk günün son turunda ise Commix: Detecting and Exploiting Command Injection Flaws isimli bir sunuma katıldım. Maalesef yanlış tercih yapmışım… Tool tanıtımından farklı değildi. Zaten ertesi gün Arsenal’da 2 saat süre verilmişti commix’e.

İkinci günün ilk turunda Going AUTH the Rails on a Crazy Train isimli developer odaklı bir sunum izledim. Özellikle RoR uygulamalarında bugüne kadar neler yaşandı ve bu yaşanan güvenlik zafiyetlerinin sebebleri neydi ? sorularını ele alıp ardından nasıl güvenli RoR yazılımı geliştirilebilir ? sorusuna cevap veren bir sunumdu. İlginçti.. İkinci turda ise How to Break XML encryption – Automatically isimli sunumu dinledim. Anlatması bir çile, anlaması bir başka çile olan sunumdu diyebilirim.

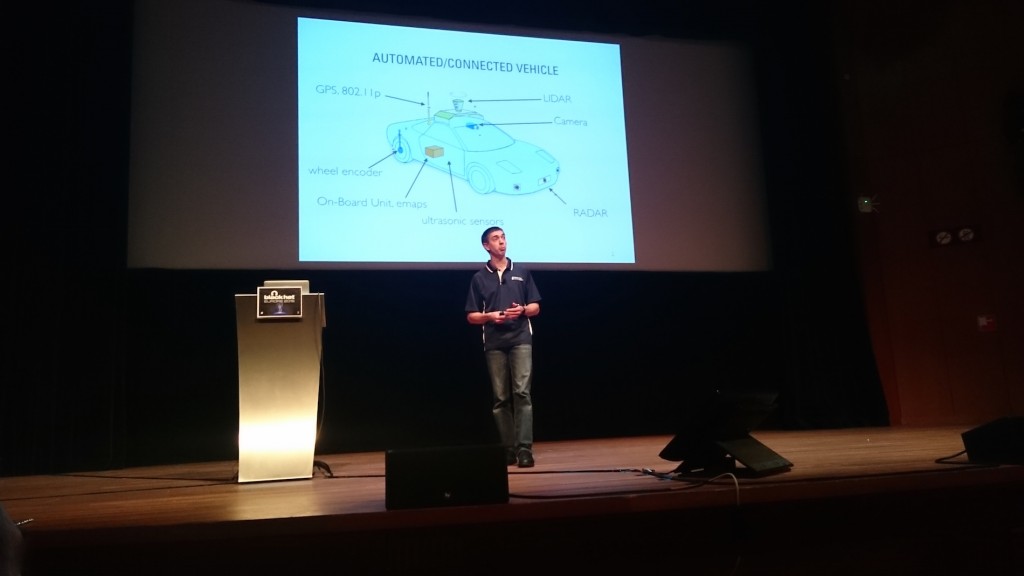

Gel gelelim belkide tüm BHEU boyunca merakla beklediğim sunum olan Self_driving and Connected Cars: Fooling Sensors and Tracking Drivers isimli oturuma. Bu sunum kendisiyle yemekte tanışıp, yemek sonrası konu üzerine uzun uzun muhabbet ettiğimiz Jonathan Petit tarafından gerçekleştirildi. Araştırmanın temelde iki konusu vardır, ilki araçların önünü görüp araçları tespit eden kameralara yapılacak uzun mesafeli lazer ışığı tesiri ile aracın önüne ki cisimlerin varlığını gör(e)memesi, kör etmesi üzerineydi. İkincisi ise özel bir frekans ile yayın yapılarak araçların LIDAR merkezlerine olmayan cisimlerin sanki varmışcasına gösterilebilmesiydi. İşin güzel yanı ise tüm bu süreç için üniversitenin kampüsünü araştırma zone’u olarak kullanılmış olması :-)

İkinci günün son oturumunda ise “yok artık lebron james…” dedirten Windows zafiyetini dinledim. Bypassing Local Windows Authentication to Defeat Full Disk Encryption isimli sunumda, Ian Haken isimli güvenlik araştırmacısı son derece ilginç bir business logic zafiyetini anlattı. Zafiyet özetle şu durumu ele alıyor; varsayın ki bir kurum, tüm çalışanlarının bilgisayarlarında full disk encryption’ı BitLocker ile aktifleştirmiş olsun. Çalışanların kurum dışarısında da (Yani AD olmayan ortamlarda, cafe vs gibi) bilgisayarlarını kullanabilmeleri adına local user’ın parolasının bilgisayar üzerinde cache’de saklanıp, gelecekteki login denemelerinde buradan kontrol yapılmakta. Saldırgan olarak, hedeflenen kullanıcının BitLocker kurulu olan laptop’unun çalındığını düşünelim. Ian Haken hedef bilgisayarı kendi oluşturduğu sahte Domain network’üne alıyor. Domain ortamında, hedef bilgisayardaki kullanıcının aynısını oluşturup, password expire tarihini geçmiş bir güne atıyor. Bu durumda hedef bilgisayar login denemesinde local cache’den önce domain’e gidip password doğrulaması yapmak istediğinde şifrenin expire olduğunu görüp doğrudan şifre güncelleme ekranına düşüyor. Böylece local user’ın encryption şifresini bilmeye gerek kalmadan parola güncellemesi yapılarak tüm şifreli verilere erişim gerçekleştirilebiliyor… ( Whitepaper; https://www.blackhat.com/docs/eu-15/materials/eu-15-Haken-Bypassing-Local-Windows-Authentication-To-Defeat-Full-Disk-Encryption-wp.pdf )

Kapanış seramonisini biraz dinledikten sonra salondan erkenden ayrıldım… Tekrardan Amsterdam’a dönüş yapan Sertan Kolat’ı buldum, kendime içecek bir şeyler! ısmarlattım ve muhabbetin dibine vurduk. :)